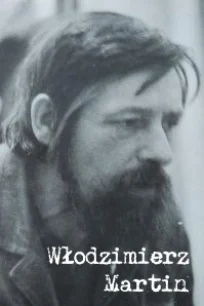

Następcą szyfru książkowego był szyfr komputerowy, którego pierwszą wersję opracował pod koniec 1984 roku Jerzy Milewski kierownik Biura Solidarności w Brukseli Algorytm tego szyfru wraz z egzemplarzem przenośnego komputera TRS-80 Model 100, które w tym czasie pojawiły się w sprzedaży na Zachodzie, Jerzy Milewski przesłał Jackowi Merklowi, wówczas odpowiedzialnemu za Biuro Solidarności w Brukseli w krajowym kierownictwie Solidarności podziemnej. Algorytm ten nie został użyty, jednak stał się podstawą opracowania algorytmu bardziej zaawansowanego o większej mocy kryptograficznej. Twórcą nowego algorytmu był Włodzimierz Martin. Na bazie tego algorytmu, w połowie 1985 roku, powstał właściwy system szyfrowania korespondencji Solidarności podziemnej. Założenia systemu przygotował Jacek Merkel. Twórcami całego niezbędnego oprogramowania byli Włodzimierz Martin i Nikodemski Marek – działacze Solidarności podziemnej oraz pracownicy naukowo-techniczni Instytutu Okrętowego Politechniki Gdańskiej. System opracowany pierwotnie na przenośne komputery TRS-80 Model 100 został następnie przeniesiony na komputery osobiste typu IBM PC, które stawały się wówczas w Polsce coraz bardziej powszechne.

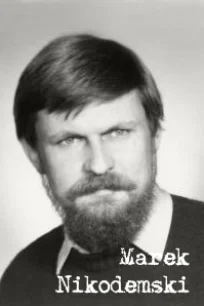

Algorytm szyfrowania w tym systemie używa klucza szyfrującego, którym z założenia powinno być możliwie długie zdanie złożone z wielu wyrazów. Klucz znany jest tylko korespondującej ze sobą parze użytkowników. Zachowanie w tajemnicy algorytmu oraz treści klucza szyfrującego ma zasadnicze znaczenie dla bezpieczeństwa korespondencji. Na podstawie tego klucza algorytm generuje kolejne przypadkowe liczby (ciąg liczb pseudolosowych). Następnie, za pomocą operacji XOR (funkcja logiczna exclusive or czyli alternatywa rozłączna) algorytm zamienia litery jawnego tekstu szyfrowanego na inne znaki tworzące treść depeszy zaszyfrowanej. Taka konstrukcja algorytmu szyfrowania powoduje, że jest on także algorytmem odczytu tekstu zaszyfrowanego, bowiem powtórne użycie operacji XOR przywraca pierwotną wartość przetworzonego znaku, czyli powrót do tekstu jawnego. Aby odczytać zaszyfrowaną wiadomość, trzeba użyć dokładnie tego samego klucza, którym ją zaszyfrowano. Taki system szyfrowania pozwala na bezpieczną wymianę wiadomości między wieloma parami korespondujących ze sobą użytkowników, posługujących się odmiennym i im tylko znanym kluczem. Na zdjęciu poniżej widok ekranu komputera IBM PC z wyświetloną zaszyfrowaną treścią depeszy.

W celu ochrony algorytmu szyfrującego przed ujawnieniem oraz dla bezpieczeństwa użytkowników systemu, algorytm szyfrujacy nie występował jako samodzielny program, ale był ukryty w programach maskujących będących niebudzącymi podejrzeń programami użytkowymi, wykorzystywanymi przy normalnej pracy na komputerze. Sposób wywołania procedury szyfrowania/odczytu był znany tylko wtajemniczonym użytkownikom. W praktycznym użyciu były dwa programy maskujące algorytm szyfrujący:

- Biorytm – modny w latach osiemdziesiątych program obliczający stan emocjonalny, fizyczny i intelektualny osoby o zadanej dacie urodzenia. Podanie, znanej tylko wtajemniczonemu użytkownikowi, absurdalnej daty (na przykład – 46 luty 3769) wywoływało procedurę szyfrowania/odczytu.

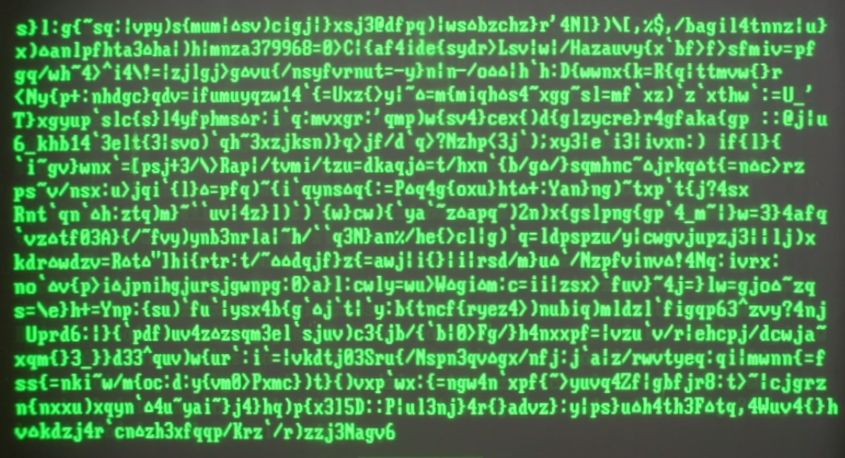

Na zdjęciu poniżej prezentujemy dwie odręczne notatki pochodzące z 1987 roku. Po lewej stronie – zestawienie 20 egzemplarzy Biorytmu, przygotowanych przez Marka Nikodemskiego i przeznaczonych dla regionalych struktur Solidarnosci podziemnej. Zestawienie zawiera opis sposobu przekierowania do procedury szyfrowania/odczytu – odmienny dla poszczególnych egzemplarzy Biorytmu. Po prawej stronie – zestawienie zawierające informacje, który egzemplarz Biorytmu został dostarczony do którego regionu Solidarności podziemnej, określonych na liście symbolami literowymi.

Jacek Merkel szkolił, wskazanych przez kierownictwa regionalnych struktur Solidaności podziemnej, operatów systemu oraz sporządził i zachował te zestawienia, aby w przypadku dekonspiacji któregoś z Biorytmów, umożliwić lokalizację zagrożenia.

- Kalkulator – program matematyczny dysponujący dużą liczbą działań i funkcji oraz możliwością wykonywania skomplikowanych obliczeń. Wywołanie procedury szyfrowania/odczytu następowało po zadaniu dość absurdalnego, znanego tylko użytkownikowi, polecenia. Na przykład Jacek Merkel używał Kalkulatora z poleceniem wyliczenia wartości funkcji TANH (1410) powodującym wywołanie procedury szyfrowania/odczytu.

Jakość techniczna ówczesnej sieci telekomunikacyjnej uniemożliwiała transmisję danych, dlatego korespondencja Solidarności podziemnej odbywała się bezpośrednio między zaufanymi działaczami, również w ramach specjalnie utworzonej latem 1982 roku Poczty TKK. Natomiast zaszyfrowana korespondencja między strukturami krajowymi Solidarności podziemnej a Biurem Solidarności w Brukseli była przemycana przez zaufanych kurierów na nośnikach magnetycznych – pierwotnie na taśmach kaset magnetofonowych, a później na dyskietkach komputerowych. Na zdjęciach poniżej prezentujemy przykładowe sposoby ukrywania przesyłek kurierskich.

Służba Bezpieczeństwa była bezsilna wobec szyfrów Solidarności podziemnej nawet pomimo tego, że w maju 1986 roku w Warszawie udało im się przejąć komputer TRS-80 Model 100 z oprogramowaniem zawierającym dwie pierwsze wersje algorytmu szyfrującego. Przełom w łamaniu szyfrów Solidarności podziemnej nastąpił dopiero wówczs, gdy Służba Bezpieczeństwa zwróciła się o pomoc do Zarządu II Sztabu Generalnego Wojska Polskiego. Zadanie złamania szyfru Solidarności podziemnej zostało zlecone Oddziałowi XVI (Dekodażu) Zarządu II. Po wielu miesiącach pracy obie przejęte przez Służbę Bezpieczeństwa wersje algorytmu złamał oficer tego Oddziału, kapitan Krzysztof Polkowski, który na początku 1987 roku opracował instrukcję opisującą oba algorytmy oraz metodykę odczytywania korespondencji szyfrowanej tymi algorytmami. Instrukcję tę Zarząd II Sztabu Generalnego WP przekazał Służbie Bezpieczeństwa.

Włodzimierz Martin i Marek Nikodemski opracowywali kolejne wersje algorytmu szyfrującego zawierające dodatkowe operacje zwiększające jego moc kryptograficzną oraz kolejne wersje programów maskujących, nieprzerwanie do czasu Okrągłego Stołu w 1989 roku.

Wszyscy współtwórcy szyfrów Solidarności podziemnej byli absolwentami Politechniki Gdańskiej:

- Włodzimierz Martin – w 1958 roku absolwent Wydziału Elektrycznego PG

- Jacek Merkel – w 1978 roku absolwent Instytutu Okrętowego PG

- Jerzy Milewski – w 1967 roku doktor Wydziału Mechanicznego PG

- Marek Nikodemski – w 1974 roku absolwent Wydziału Elektroniki PG

Twórcy opisywanego systemu szyfrowanej korespondencji nie mieli fachowego przygotowania kryptologicznego. Ponadto, w latach 80-tych XX wieku w Polsce, wiedza kryptologiczna była praktycznie niedostępna. W bibliotekach Politechniki Gdańskiej i Uniwersytetu Gdańskiego twórcy systemu nie znaleźli żadnej pozycji dotyczącej kryptologii, także w zbiorach zastrzeżonych tych bibliotek. To sytuacja współcześnie trudna do wyobrażenia, wobec łatwości dostępu do wiedzy w Internecie, także nieskrępowanej wiedzy z dziedziny kryptologii, kryptografii i kryptoanalizy oraz o algorytmach strumieniowych.

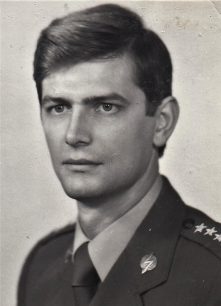

Kapitan Krzysztof Polkowski, oficer Oddziału XVI (Dekodażu) II Zarządu Sztabu Generalnego WP, był w 1976 roku absolwentem Wydziału Cybernetyki Wojskowej Akademii Technicznej w Warszawie.

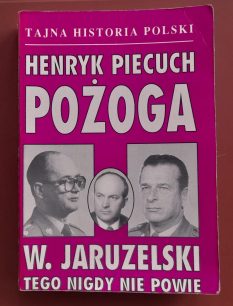

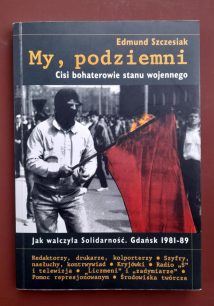

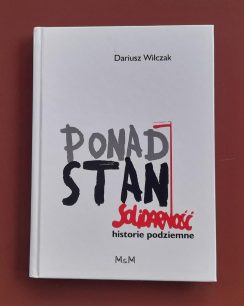

O szyfrach Solidarności podziemnej wspomniano w kilku zaledwie książkach, jednej w 1991 roku oraz dwóch w 2006 roku oraz w tym samym roku w dwóch artykułach w Gazecie Wyborczej

Więcej o tym systemie szyfowanej korespondencji można dowiedzieć się ze Wspomnień uczestników w odcinkach:

- Szyfry Solidarności podziemnej – odcinek zawiera rekonstrukcję działania systemu

oraz

- Górski Michał – czas od 00:29:40 do 00:31:42

- Granatowicz Janusz – czas od 00:19:35 do 00:21:55

- Jacek Merkel – czas od 01:15:10 do 01:44:10

- Marek Nikodemski – czas od 00:06:38 do 00:22:33

- Pilarska Joanna i Barbara Pendzich – czas od 01:29:27 do 01:33:33

- Krzysztof Polkowski – czas od 00:07:57 do 00:29:50

a także

- z naukowej monografii Agnieszki Dytman–Stasieńko „Cyfrowy świt wolności” (Wydawnictwo Naukowe SCHOLAR Warszawa 2024; ISBN 978-83-67450-76-8)